- octubre 15, 2025

- 0 Comments

- By Laura García Bustos

Introducción: La Complejidad del Ecosistema OSS Moderno

La incorporación masiva de componentes de software de código abierto (OSS) en productos comerciales ha transformado fundamentalmente el panorama del desarrollo de software. Las organizaciones modernas construyen sus productos sobre una base extensa de bibliotecas, frameworks y herramientas de código abierto que proporcionan funcionalidades críticas y aceleran significativamente los ciclos de desarrollo . Sin embargo, esta dependencia creciente introduce complejidades legales y técnicas que requieren gestión sistemática y especializada .

La auditoría de dependencias y licencias OSS constituye un proceso crítico para identificar, evaluar y mitigar riesgos asociados al uso de software de código abierto en productos comerciales. Este proceso trasciende la simple catalogación de componentes, abarcando análisis de compatibilidad de licencias, evaluación de riesgos de seguridad, assessment de dependencias transitivas e implementación de estrategias de gobernanza sostenibles .

El desafío se intensifica considerando que los productos software modernos pueden incorporar cientos o miles de componentes OSS , cada uno con sus propias licencias, dependencias e implicaciones legales . La gestión inadecuada de estas dependencias puede resultar en violaciones de licencias, exposición a vulnerabilidades de seguridad, dependencias de componentes obsoletos y riesgos operacionales significativos .

Marco Conceptual: Fundamentos de la Auditoría OSS

Definición y Alcance de la Auditoría

La auditoría de dependencias y licencias OSS constituye un proceso sistemático y continuo que analiza todos los componentes de software de código abierto integrados en un producto, evaluando su conformidad legal, sostenibilidad técnica e implicaciones de riesgo . Esta auditoría abarca componentes directos e indirectos, licencias aplicables, vulnerabilidades conocidas y dependencias transitivas .

El alcance de la auditoría incluye la identificación exhaustiva de componentes OSS, análisis de compatibilidad de licencias con objetivos comerciales, evaluación de riesgos de seguridad, assessment de sostenibilidad a largo plazo y definición de estrategias de gobernanza . La auditoría debe considerar tanto el estado actual del producto como las implicaciones futuras de actualizaciones y evolución tecnológica .

Tipología de Dependencias y Licencias

Las dependencias OSS se categorizan en múltiples tipologías que requieren enfoques de auditoría diferenciados. Las dependencias directas incluyen componentes explícitamente integrados por el equipo de desarrollo, mientras que las dependencias transitivas comprenden componentes requeridos por las dependencias directas, creando cadenas complejas de interdependencias .

Las licencias OSS presentan una diversidad significativa en términos de restricciones, obligaciones y compatibilidades . Las licencias permisivas como MIT, Apache 2.0 y BSD imponen restricciones mínimas , mientras que las licencias copyleft como GPL y LGPL requieren que modificaciones y obras derivadas se distribuyan bajo la misma licencia. Las licencias comerciales restrictivas y las licencias híbridas introducen complejidades adicionales que requieren análisis legal especializado .

Riesgos Inherentes al Uso de OSS

Los riesgos asociados al uso de software de código abierto abarcan múltiples dimensiones que impactan tanto aspectos legales como técnicos . Los riesgos legales incluyen violaciones de licencias, obligaciones de divulgación de código fuente, incompatibilidades de licencias y potencial litigación . Los riesgos técnicos comprenden vulnerabilidades de seguridad, dependencias obsoletas, falta de soporte y degradación de rendimiento .

Los riesgos operacionales incluyen dependencias de mantenedores individuales, discontinuación de proyectos OSS, cambios de licencias retroactivas y dificultades de migración . La interacción entre estos riesgos puede crear escenarios complejos que requieren análisis multidisciplinario y estrategias de mitigación integradas .

Metodología de Auditoría: Aproximación Sistemática

Fase 1: Inventario y Catalogación de Componentes

El proceso de auditoría inicia con la identificación exhaustiva y catalogación de todos los componentes OSS presentes en el producto software. Esta fase requiere análisis de múltiples fuentes incluyendo manifiestos de dependencias, archivos de configuración, código fuente, bibliotecas compiladas y contenedores de despliegue .

La catalogación debe incluir información detallada sobre cada componente: nombre, versión, origen, licencia, propósito funcional, dependencias transitivas y estado de mantenimiento . La completitud de esta catalogación es crítica para la efectividad de fases posteriores de la auditoría.

Las herramientas automatizadas de Software Composition Analysis (SCA) facilitan significativamente este proceso, proporcionando escaneo automatizado, identificación de dependencias transitivas y generación de Bill of Materials (BOM) . Sin embargo, la validación manual continúa siendo necesaria para componentes no estándar o modificados .

Fase 2: Análisis de Compatibilidad de Licencias

El análisis de compatibilidad de licencias evalúa la conformidad entre las licencias de los componentes OSS utilizados y los objetivos comerciales del producto . Esta evaluación considera restricciones de distribución, obligaciones de divulgación, compatibilidad entre licencias y requisitos de atribución .

La complejidad del análisis se intensifica cuando múltiples licencias interactúan dentro del mismo producto. Las licencias copyleft pueden requerir que todo el producto se distribuya bajo la misma licencia , mientras que las licencias permisivas generalmente permiten integración en productos comerciales sin restricciones significativas .

El análisis debe considerar escenarios de uso específicos incluyendo distribución binaria, distribución de código fuente, servicios SaaS y licenciamiento a terceros . Cada escenario puede tener implicaciones legales diferentes que requieren evaluación especializada .

Fase 3: Evaluación de Riesgos de Seguridad

La evaluación de riesgos de seguridad examina vulnerabilidades conocidas en componentes OSS y su potencial impacto en el producto . Esta evaluación incluye consulta de bases de datos de vulnerabilidades, análisis de severidad, evaluación de vectores de ataque y assessment de disponibilidad de parches .

Las bases de datos de vulnerabilidades incluyen National Vulnerability Database (NVD), Common Vulnerabilities and Exposures (CVE), GitHub Security Advisories y bases de datos específicas por lenguaje . La evaluación debe considerar tanto vulnerabilidades confirmadas como vulnerabilidades potenciales en componentes con historial de problemas de seguridad .

La priorización de vulnerabilidades requiere análisis de severidad (CVSS scores), explotabilidad, impacto potencial y disponibilidad de mitigaciones . Las vulnerabilidades críticas en componentes expuestos públicamente requieren atención inmediata, mientras que vulnerabilidades menores en componentes internos pueden gestionarse con menor prioridad.

Fase 4: Assessment de Sostenibilidad y Mantenimiento

El assessment de sostenibilidad evalúa la viabilidad a largo plazo de las dependencias OSS considerando factores como actividad de desarrollo, base de mantenedores, frecuencia de actualizaciones y salud general del proyecto . Los componentes con mantenimiento activo y comunidades robustas presentan menor riesgo que componentes abandonados o mantenidos por individuos únicos .

Los indicadores de sostenibilidad incluyen frecuencia de commits, número de contribuidores activos, velocidad de resolución de issues, frecuencia de releases y tamaño de la comunidad . Los proyectos respaldados por organizaciones establecidas generalmente presentan mayor sostenibilidad que proyectos individuales.

La evaluación debe considerar alternativas disponibles para componentes de alto riesgo, facilitando estrategias de migración cuando sea necesario. La diversificación de dependencias y el uso de componentes con múltiples implementaciones compatibles reduce riesgos de sostenibilidad .

Herramientas y Tecnologías para Auditoría OSS

Plataformas de Software Composition Analysis

Las plataformas de Software Composition Analysis (SCA) proporcionan capacidades automatizadas para identificación, catalogación y análisis de componentes OSS . Estas plataformas incluyen funcionalidades de escaneo de código fuente, análisis de dependencias transitivas, identificación de licencias y detección de vulnerabilidades .

Las plataformas comerciales líderes incluyen Black Duck, WhiteSource (ahora Mend), Snyk, Sonatype Nexus y Veracode . Cada plataforma ofrece capacidades diferenciadas en términos de cobertura de lenguajes, precisión de detección, bases de datos de vulnerabilidades e integración con herramientas de desarrollo .

Las herramientas de código abierto como FOSSA, Scancode y Tern proporcionan alternativas accesibles para organizaciones con presupuestos limitados . Estas herramientas requieren mayor configuración y mantenimiento pero ofrecen transparencia y customización superiores .

Herramientas de Análisis de Licencias

Las herramientas especializadas en análisis de licencias facilitan la identificación automática de licencias y evaluación de compatibilidades . Estas herramientas incluyen SPDX Tools, Fossology, Licensee y herramientas integradas en plataformas SCA .

La identificación automática de licencias utiliza técnicas de pattern matching, análisis de texto y machine learning para detectar licencias en archivos de código fuente. Sin embargo, la validación manual continúa siendo necesaria para casos ambiguos o licencias modificadas .

Las herramientas de análisis de compatibilidad proporcionan matrices de compatibilidad entre licencias y recomendaciones sobre combinaciones problemáticas. Estas herramientas facilitan la toma de decisiones pero requieren interpretación legal especializada para casos complejos.

Sistemas de Gestión de Dependencias

Los sistemas de gestión de dependencias específicos por lenguaje proporcionan funcionalidades básicas para tracking y actualización de componentes OSS . Estos sistemas incluyen npm para JavaScript, pip para Python, Maven para Java, NuGet para .NET y Cargo para Rust.

Los sistemas modernos incluyen capacidades de auditoría de seguridad, generación de lock files para reproducibilidad y resolución automática de conflictos de versiones . La integración con herramientas SCA proporciona visibilidad adicional sobre riesgos y vulnerabilidades .

Los registros de paquetes como npm Registry, PyPI, Maven Central y RubyGems proporcionan información sobre popularidad, mantenimiento y métricas de calidad que facilitan la evaluación de componentes OSS .

Estrategias de Mitigación de Riesgos

Políticas de Gobernanza OSS

La implementación de políticas de gobernanza OSS establece frameworks para la selección, uso y mantenimiento de componentes de código abierto . Estas políticas incluyen criterios de aprobación, procesos de revisión, responsabilidades de mantenimiento y procedimientos de escalamiento .

Las políticas deben definir listas de licencias aprobadas, licencias prohibidas y licencias que requieren revisión legal . La categorización por tipo de uso (interno vs. distribución) y sensibilidad de datos proporciona flexibilidad mientras mantiene controles apropiados .

Los procesos de aprobación deben incluir revisión técnica, evaluación de seguridad, análisis legal y assessment de sostenibilidad . La automatización de controles básicos reduce la carga administrativa mientras asegura un cumplimiento consistente .

Estrategias de Actualización y Mantenimiento

Las estrategias de actualización aseguran que componentes OSS se mantengan actualizados con parches de seguridad y mejoras funcionales . Estas estrategias incluyen políticas de actualización automatizada, testing de regresión y rollback procedures .

La automatización de actualizaciones de seguridad críticas reduce la ventana de exposición a vulnerabilidades conocidas . Sin embargo, las actualizaciones deben validarse en entornos de testing para prevenir degradación funcional o incompatibilidades .

Los calendarios de actualización regulares facilitan el mantenimiento proactivo y previenen la acumulación de deuda técnica . La priorización basada en riesgo optimiza la asignación de recursos de mantenimiento .

Planes de Contingencia y Migración

Los planes de contingencia abordan escenarios de discontinuación de componentes OSS, cambios de licencias problemáticos o descubrimiento de vulnerabilidades críticas sin parches disponibles . Estos planes incluyen identificación de alternativas, procedimientos de migración y estrategias de fork .

La identificación proactiva de alternativas para componentes críticos facilita migraciones rápidas cuando sea necesario. La documentación de APIs utilizadas y dependencias específicas acelera procesos de migración .

Las estrategias de fork proporcionan control completo sobre componentes críticos pero requieren recursos significativos para mantenimiento y desarrollo . La decisión de fork debe considerar capacidades técnicas internas e implicaciones de sostenibilidad .

Consideraciones Legales y de Cumplimiento

Obligaciones de Divulgación y Atribución

Las obligaciones de divulgación varían significativamente entre tipos de licencias OSS . Las licencias permisivas generalmente requieren únicamente inclusión de avisos de copyright y disclaimers , mientras que las licencias copyleft pueden requerir divulgación completa de código fuente .

Los requisitos de atribución incluyen inclusión de avisos de copyright, licencias originales y disclaimers en productos distribuidos. La implementación de sistemas automatizados de generación de avisos facilita un cumplimiento consistente .

Las obligaciones de divulgación de código fuente en licencias copyleft requieren planificación cuidadosa para productos comerciales. Las estrategias incluyen separación de componentes copyleft, uso de interfaces bien definidas y consideración de licencias comerciales alternativas .

Gestión de Riesgos de Propiedad Intelectual

Los riesgos de propiedad intelectual asociados a OSS incluyen potencial infracción de patentes, reclamos de copyright y disputas sobre ownership de contribuciones . La mitigación requiere due diligence en selección de componentes y monitoreo continuo de desarrollos legales .

Los componentes OSS con historial de disputas legales o mantenedores problemáticos presentan riesgos elevados que requieren evaluación especializada . La diversificación de dependencias reduce la exposición a riesgos específicos de componentes individuales .

Los acuerdos de indemnización con proveedores de plataformas SCA pueden proporcionar protección adicional contra riesgos de propiedad intelectual. Sin embargo, estos acuerdos tienen limitaciones y no sustituyen la due diligence apropiada .

Cumplimiento Regulatorio Sectorial

Los sectores regulados como finanzas, salud y defensa pueden tener requisitos específicos para uso de software de código abierto . Estos requisitos incluyen aprobaciones regulatorias, auditorías de seguridad y restricciones sobre componentes de origen específico .

Los requisitos de trazabilidad en sectores críticos pueden requerir documentación detallada sobre origen, modificaciones y cadena de custodia de componentes OSS . La implementación de sistemas de tracking facilita el cumplimiento con estos requisitos.

Las restricciones de export control pueden limitar el uso de componentes OSS desarrollados en jurisdicciones específicas . La evaluación de origen y mantenedores es crítica para cumplimiento con regulaciones internacionales .

Integración con Procesos de Desarrollo

Integración en Pipelines CI/CD

La integración de auditoría OSS en pipelines de integración continua y despliegue continuo (CI/CD) facilita la detección temprana de riesgos y asegura cumplimiento consistente . Esta integración incluye escaneo automático de dependencias, validación de licencias y detección de vulnerabilidades .

Los controles automatizados pueden bloquear builds que incluyan componentes no aprobados, licencias problemáticas o vulnerabilidades críticas . La configuración de umbrales de severidad permite balance entre seguridad y productividad de desarrollo .

La generación automática de reportes de auditoría facilita la documentación continua y tracking de cambios en dependencias . Los dashboards en tiempo real proporcionan visibilidad sobre el estado de cumplimiento y riesgos emergentes .

Procesos de Revisión y Aprobación

Los procesos de revisión establecen gates para introducción de nuevas dependencias OSS , asegurando evaluación apropiada antes de integración en productos. Estos procesos incluyen revisión técnica, evaluación de seguridad y análisis legal .

Los criterios de aprobación automática para componentes de bajo riesgo reducen la fricción en desarrollo mientras mantienen controles apropiados . Los componentes con licencias permisivas, historial de seguridad sólido y mantenimiento activo pueden calificar para aprobación automática .

Los procesos de escalación facilitan la toma de decisiones para componentes complejos o de alto riesgo . La involucración de equipos legales, seguridad y arquitectura asegura una evaluación comprehensiva .

Monitoreo Continuo y Alertas

El monitoreo continuo de componentes OSS facilita la detección temprana de nuevas vulnerabilidades, cambios de licencias y degradación de mantenimiento . Este monitoreo incluye suscripción a feeds de vulnerabilidades, tracking de actividad de proyectos y análisis de métricas de salud .

Los sistemas de alertas automatizadas notifican sobre eventos críticos como vulnerabilidades de severidad alta, cambios de licencias problemáticos o discontinuación de proyectos . La priorización de alertas previene fatiga y asegura respuesta apropiada .

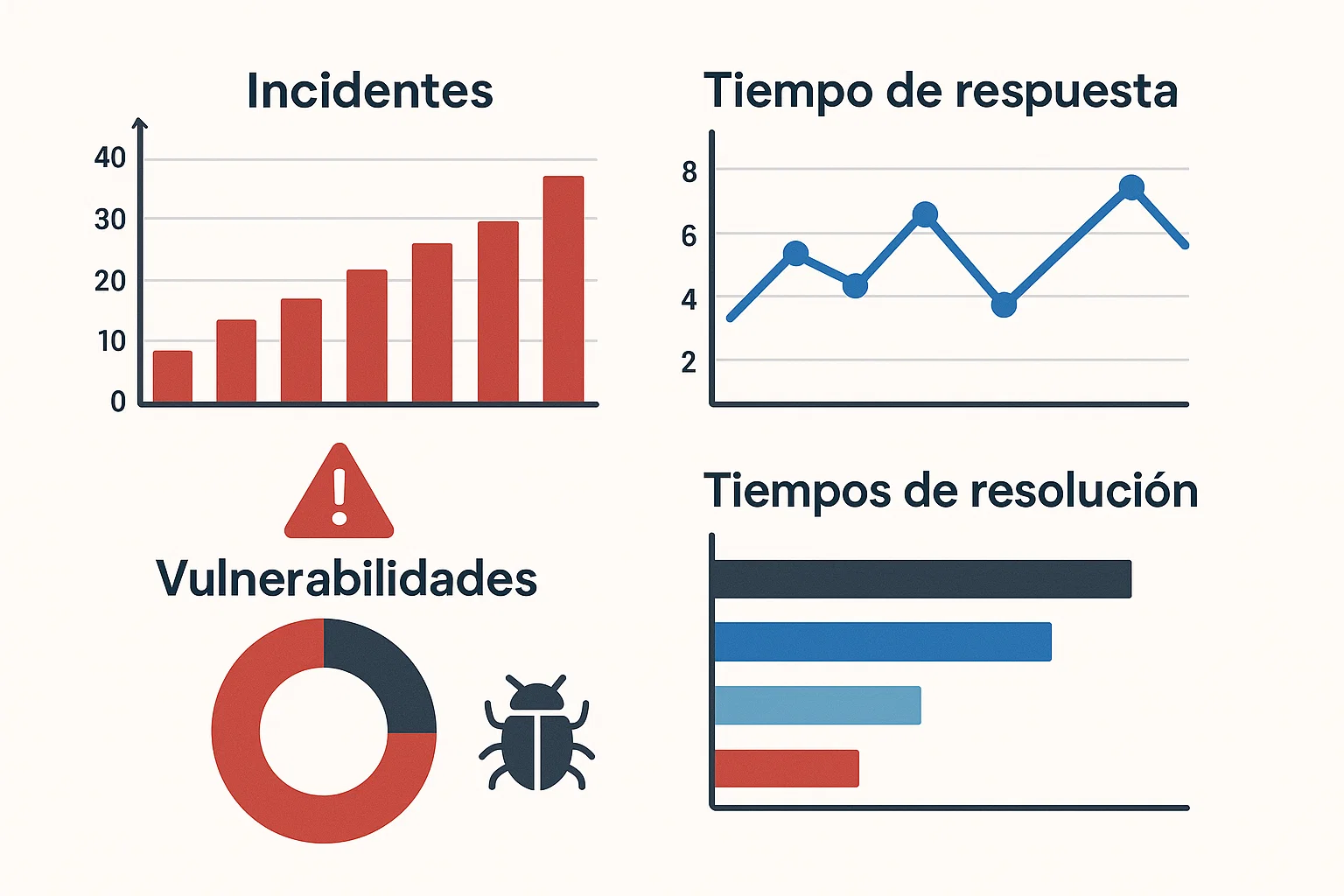

Los dashboards ejecutivos proporcionan visibilidad sobre postura general de riesgos OSS, tendencias de vulnerabilidades y efectividad de estrategias de mitigación . Esta visibilidad facilita la toma de decisiones estratégicas y asignación de recursos .

Métricas y KPIs para Auditoría OSS

Métricas de Cobertura y Completitud

Las métricas de cobertura evalúan la exhaustividad de la auditoría OSS , midiendo porcentaje de componentes identificados, dependencias transitivas catalogadas y licencias analizadas . La cobertura completa es crítica para la efectividad de la auditoría .

Los indicadores de completitud incluyen porcentaje de componentes con licencias identificadas, ratio de dependencias transitivas vs. directas y cobertura de análisis de vulnerabilidades . Las gaps en cobertura representan riesgos potenciales no gestionados .

Las métricas de precisión evalúan la exactitud de identificación automática de componentes y licencias . Los falsos positivos y negativos impactan la efectividad de procesos automatizados y requieren calibración continua .

Indicadores de Riesgo y Exposición

Los indicadores de riesgo cuantifican la exposición organizacional a riesgos OSS incluyendo número de vulnerabilidades críticas, componentes con licencias problemáticas y dependencias obsoletas . Estos indicadores facilitan la priorización de esfuerzos de mitigación .

Las métricas de exposición incluyen tiempo promedio de resolución de vulnerabilidades, porcentaje de componentes con mantenimiento activo y diversidad de dependencias críticas . La tendencia de estos indicadores proporciona visibilidad sobre evolución de postura de riesgos .

Los scores de riesgo agregados facilitan comparación entre productos y tracking de mejoras en gestión de riesgos . La ponderación por criticidad y exposición proporciona representación realista de riesgos organizacionales .

Métricas de Eficiencia Operacional

Las métricas de eficiencia evalúan la efectividad de procesos de auditoría OSS incluyendo tiempo de procesamiento de solicitudes de aprobación, automatización de controles y productividad de equipos de revisión .

Los indicadores de automatización incluyen porcentaje de aprobaciones automáticas, cobertura de testing automatizado y reducción de esfuerzo manual . La automatización efectiva mejora tanto eficiencia como consistencia .

Las métricas de productividad desarrollador evalúan el impacto de procesos de auditoría en velocidad de desarrollo . El balance entre controles de seguridad y productividad es crítico para una adopción sostenible .

Tendencias Futuras y Consideraciones Emergentes

Evolución del Ecosistema OSS

La evolución continua del ecosistema OSS introduce nuevos desafíos y oportunidades para auditoría . Las tendencias incluyen crecimiento exponencial de componentes disponibles, adopción de nuevos modelos de licenciamiento y emergencia de ecosistemas especializados .

Los microservicios y arquitecturas distribuidas multiplican el número de dependencias e introducen complejidades adicionales en gestión de licencias . La contenerización facilita distribución pero oscurece visibilidad sobre componentes incluidos .

Los registros de paquetes especializados y ecosistemas emergentes requieren expansión de capacidades de auditoría . La integración con nuevas herramientas de desarrollo y plataformas cloud introduce requisitos adicionales de monitoreo .

Impacto de Inteligencia Artificial y Machine Learning

La aplicación de inteligencia artificial y machine learning en auditoría OSS proporciona capacidades mejoradas para identificación automática de componentes, análisis de licencias y detección de vulnerabilidades . Estas tecnologías facilitan el procesamiento de volúmenes crecientes de componentes .

Los modelos ML pueden mejorar la precisión de identificación de licencias , especialmente para licencias modificadas o no estándar . El análisis de patrones en código puede identificar componentes no declarados o modificados .

La automatización inteligente de procesos de auditoría reduce carga manual y mejora consistencia . Sin embargo, la interpretación humana continúa siendo crítica para decisiones complejas y casos edge .

Regulaciones y Estándares Emergentes

La regulación creciente del uso de software de código abierto introduce nuevos requisitos de cumplimiento y auditoría . Los estándares emergentes incluyen SPDX para documentación de licencias, SBOM para transparencia de componentes y frameworks de cybersecurity .

Los requisitos regulatorios pueden incluir divulgación obligatoria de componentes OSS, auditorías de seguridad regulares y restricciones sobre componentes de origen específico . La preparación proactiva facilita un cumplimiento eficiente .

Los estándares de industria proporcionan frameworks para implementación consistente de programas de auditoría OSS . La adopción de estándares facilita interoperabilidad y benchmarking entre organizaciones .

Conclusiones y Recomendaciones Estratégicas

La auditoría efectiva de dependencias y licencias OSS requiere aproximación sistemática que combine herramientas automatizadas con expertise humano especializado . La complejidad creciente del ecosistema OSS demanda procesos sofisticados y monitoreo continuo para gestión efectiva de riesgos .

La implementación exitosa requiere colaboración entre equipos de desarrollo, seguridad, legal y arquitectura . La integración de consideraciones OSS en procesos de desarrollo desde etapas tempranas reduce costos y complejidad de remediation posterior .

Las organizaciones deben desarrollar capacidades internas para gestión de OSS mientras consideran soluciones de terceros para capacidades especializadas . La combinación de herramientas, procesos y expertise proporciona fundamentos sólidos para gestión sostenible de riesgos OSS .

La inversión en auditoría OSS constituye inversión estratégica en sostenibilidad y competitividad organizacional . Las organizaciones que implementan programas comprehensivos de gestión OSS obtienen ventajas en time-to-market, calidad de producto y gestión de riesgos que impactan directamente en success comercial.