- noviembre 4, 2025

- 0 Comments

- By Laura García Bustos

La creciente dependencia de aplicaciones y sistemas digitales en las organizaciones exige que la ciberseguridad no sea una consideración posterior, sino un componente fundamental desde las fases iniciales del ciclo de vida del software (SDLC). La integración temprana de prácticas de seguridad, conocida como Security by Design, minimiza riesgos, reduce costes de corrección y fortalece la postura de defensa contra vulnerabilidades y ataques.

Este artículo técnico profundiza en los métodos, herramientas y mejores prácticas para incorporar la seguridad en cada etapa del ciclo de vida del software, dirigido a profesionales de desarrollo, seguridad, GRC y gestión de proyectos TI.

Conceptos clave: Seguridad integrada y SDLC

¿Qué es Security by Design?

Es un enfoque que garantiza que la seguridad esté incorporada en el software desde su concepción, no añadida como un parche posterior. Incluye políticas, procesos y tecnologías que aseguran la confidencialidad, integridad y disponibilidad del producto final.

Fases del ciclo de vida del software

- Requerimientos

- Diseño

- Desarrollo

- Pruebas

- Implementación

- Mantenimiento

En cada una, existen controles y actividades específicas para garantizar que la seguridad esté integrada.

Integración de ciberseguridad en cada fase del SDLC

Fase de requerimientos

- Definición de requisitos funcionales y no funcionales con enfoque en seguridad (autenticación, autorización, gestión de datos sensibles).

- Evaluación de riesgos de seguridad desde la planificación.

- Cumplimiento normativo y estándares (ej. OWASP, GDPR, PCI-DSS).

Fase de diseño

- Modelado de amenazas (Threat Modeling) para identificar posibles vectores de ataque y diseñar mitigaciones.

- Diseño seguro de arquitectura, considerando principios como mínimo privilegio y defensa en profundidad.

- Selección de frameworks y bibliotecas con historial comprobado de seguridad.

Fase de desarrollo

- Implementación de prácticas de codificación segura (Secure Coding) para evitar vulnerabilidades comunes como inyección SQL, XSS, CSRF.

- Uso de herramientas de análisis estático y dinámico de código (SAST y DAST) para detección temprana.

- Integración continua con escaneo automatizado de seguridad en pipelines CI/CD.

Fase de pruebas

- Pruebas de seguridad específicas, como pruebas de penetración y fuzzing.

- Revisión de cumplimiento de requisitos de seguridad.

- Validación de controles criptográficos y gestión de claves.

Fase de implementación

- Despliegue en entornos seguros y controlados.

- Configuración de controles perimetrales y políticas de acceso.

- Automatización de auditorías y monitoreo continuo.

Fase de mantenimiento

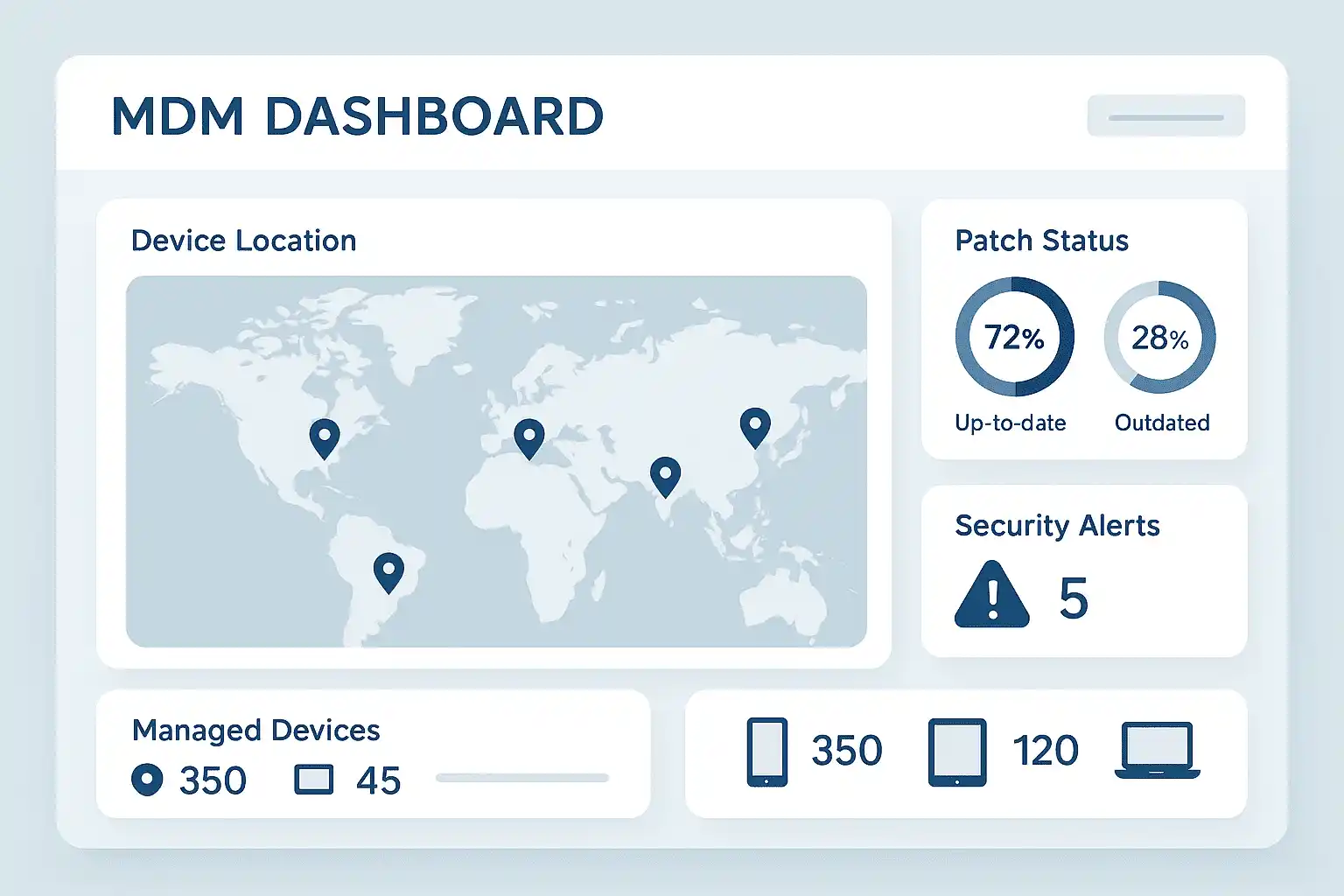

- Gestión continua de vulnerabilidades y parches.

- Monitoreo y análisis de incidentes en producción.

- Revisión y actualización constante de políticas y controles de seguridad.

Herramientas y frameworks para integración segura

- OWASP SAMM: Framework para evaluar y mejorar el proceso de desarrollo seguro.

- NIST SP 800-64: Guía para integrar seguridad en el SDLC.

- SAST/DAST tools: SonarQube, Veracode, Checkmarx para análisis de código.

- Threat Modeling tools: Microsoft Threat Modeling Tool, OWASP Threat Dragon.

- CI/CD Security: Jenkins, GitLab CI con plugins de seguridad para escaneo automático.

Retos frecuentes y cómo superarlos

Resistencia cultural y falta de formación

- Capacitación continua y sensibilización sobre la importancia de la seguridad.

- Promoción de una cultura DevSecOps que integre seguridad en el día a día.

Falta de automatización

- Implementar herramientas de escaneo y pruebas automatizadas para evitar errores humanos.

- Integración de seguridad en pipelines DevOps para velocidad y calidad.

Gestión inadecuada de dependencias

- Control estricto de bibliotecas y componentes externos para evitar vulnerabilidades conocidas (ej. con SCA – Software Composition Analysis).

Escasa colaboración entre equipos

- Fomentar la colaboración entre desarrolladores, seguridad y operaciones mediante metodologías ágiles y marcos DevSecOps.

Beneficios de integrar ciberseguridad desde el diseño

- Reducción significativa de vulnerabilidades explotables.

- Disminución de costes asociados a corrección post-producción.

- Mejora en el cumplimiento regulatorio y normativo.

- Incremento de la confianza de usuarios y clientes.

- Agilidad en el desarrollo con seguridad incorporada, evitando retrabajos.

Conclusión

Integrar la ciberseguridad en el ciclo de vida del software es una práctica indispensable en el entorno actual de amenazas constantes y requisitos regulatorios estrictos. La seguridad desde el diseño no solo protege activos y datos, sino que también aporta valor estratégico al acelerar el desarrollo de aplicaciones robustas y confiables.

Adoptar marcos, metodologías y herramientas adecuadas, junto con un cambio cultural hacia DevSecOps, permite que la seguridad deje de ser un obstáculo para convertirse en un habilitador de innovación y confianza.