- octubre 20, 2025

- 0 Comments

- By Laura García Bustos

El 20 de octubre de 2025, Amazon Web Services (AWS) sufrió una interrupción global que afectó a miles de servicios y aplicaciones en Internet.

El incidente se originó en Amazon DynamoDB, uno de los servicios de base de datos NoSQL más utilizados del mundo, y generó una cascada de errores que afectó incluso a otros servicios internos de AWS.

(Fuente:El País)

La magnitud fue considerable: Alexa, Duolingo, Canva, Fortnite, Snapchat, Coinbase y decenas de plataformas reportaron caídas, lentitud o fallos de conexión.

Este evento ha reabierto un debate central en ingeniería de software moderna: ¿hasta qué punto es resiliente nuestra infraestructura cuando depende de un único proveedor cloud?

En Qualoom, analizamos este incidente no solo como una anécdota técnica, sino como una lección sobre la necesidad de diseñar sistemas distribuidos verdaderamente resilientes.

Diagnóstico técnico: el epicentro en DynamoDB

Naturaleza del fallo

Según AWS, el incidente comenzó con una degradación de rendimiento en DynamoDB, que derivó en errores intermitentes y latencias elevadas.

DynamoDB es un servicio esencial en el ecosistema de AWS: su modelo serverless, escalable y de baja latencia lo hace idóneo para sistemas críticos, pero también lo convierte en un punto de dependencia transversal.

La afectación fue tan amplia porque múltiples servicios de AWS —y por extensión, miles de clientes— dependen directa o indirectamente de DynamoDB.

En términos arquitectónicos, podría considerarse como un single point of failure lógico en un entorno diseñado para ser distribuido.

Efecto dominó

El fallo se propagó rápidamente a otros servicios internos de AWS, provocando errores en APIs, sistemas de autenticación, servicios de IA y almacenamiento.

Esto demuestra la interconexión profunda entre los servicios cloud: aunque las capas de infraestructura están aisladas físicamente, operan sobre dependencias lógicas comunes.

En otras palabras: la nube es distribuida, pero no inmune a la dependencia cruzada.

Visibilidad y respuesta

Durante las primeras horas, AWS mantuvo comunicación limitada mientras trabajaba en la mitigación.

La falta de información precisa en tiempo real afectó a muchas empresas que dependen de la visibilidad operacional inmediata para coordinar sus propios planes de contingencia.

Este punto revela un aspecto clave: la transparencia operativa del proveedor cloud debe considerarse un criterio de evaluación tan importante como su disponibilidad técnica.

Lecciones técnicas sobre resiliencia cloud

La resiliencia no es automática

Una de las grandes falacias del cloud computing es asumir que la alta disponibilidad es inherente al proveedor.

En realidad, la resiliencia es una responsabilidad compartida entre el proveedor y el cliente.

Diseñar sistemas tolerantes a fallos sigue siendo tarea de los arquitectos y equipos de ingeniería.

Multi-Región y Multi-Cloud: redundancia real

El incidente de AWS demuestra que la redundancia interna del proveedor no basta.

Diseñar arquitecturas multi-región (por ejemplo, distribuir réplicas activas entre eu-west-1 y us-east-1) o incluso multi-cloud (AWS + Azure o Google Cloud) puede ser la única forma de garantizar continuidad real ante fallos concentrados.

Las empresas que habían adoptado modelos híbridos sufrieron interrupciones menores o pudieron realizar failover rápido a entornos alternativos.

Tolerancia a fallos y degradación controlada

Patrones de resiliencia como Circuit Breaker, Bulkhead Isolation o Timeout Management permiten evitar que una dependencia inestable arrastre al resto del sistema.

Por ejemplo, si DynamoDB deja de responder, un circuito abierto puede redirigir las peticiones a una caché local o activar un modo de lectura degradado.

La clave está en mantener la funcionalidad esencial, incluso cuando las dependencias fallan.

Desacoplamiento con colas y cachés

Implementar capas intermedias como Kafka, RabbitMQ o Redis permite desacoplar los componentes y mantener una operación parcial.

En arquitecturas de eventos o microservicios, esta técnica actúa como amortiguador frente a caídas temporales de las bases de datos.

Observabilidad integral

Una arquitectura resiliente requiere telemetría avanzada, trazas distribuidas (OpenTelemetry) y alertas predictivas.

La visibilidad en tiempo real sobre latencias, tasas de error y dependencias cruzadas permite detectar síntomas antes de que el fallo se convierta en un incidente global.

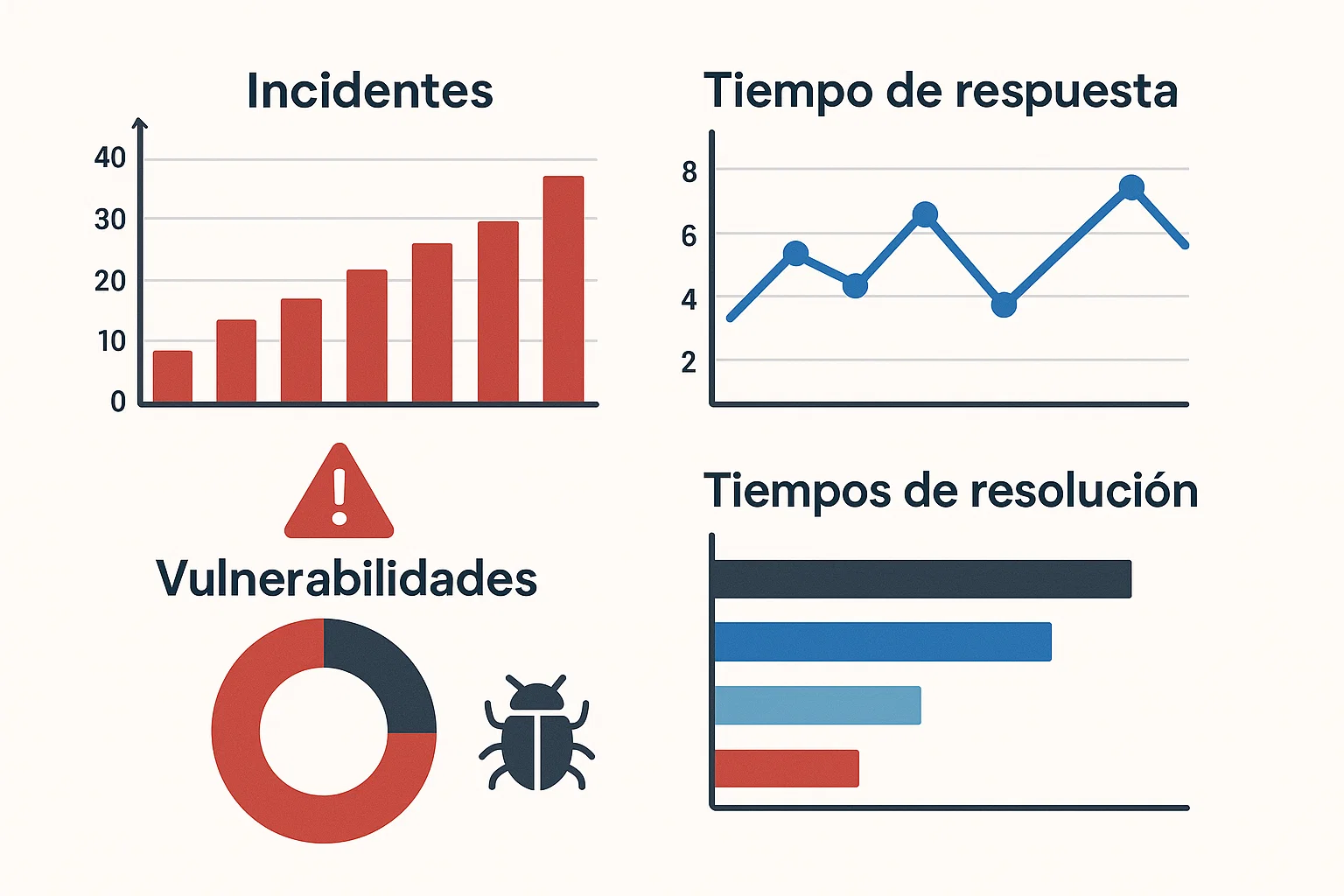

Los indicadores MTTD (Mean Time to Detect) y MTTR (Mean Time to Recover) deben ser métricas críticas en cualquier operación cloud madura.

Chaos Engineering: probar el fallo antes de sufrirlo

Las organizaciones líderes —Netflix, Google, Meta— aplican de forma sistemática pruebas de caos controlado.

Simulan la caída de servicios críticos, pérdida de red o latencias forzadas para evaluar la respuesta del sistema.

Esta práctica, conocida como chaos engineering, es esencial para validar la robustez de una arquitectura distribuida antes de que ocurra el fallo real.

Implicaciones estratégicas para las empresas

Evaluar dependencias críticas

Cada organización debe identificar qué servicios son core y cómo afectaría su pérdida.

No todos los componentes requieren el mismo nivel de redundancia; es clave clasificar por criticidad y aplicar políticas diferenciadas.

Revisar los acuerdos de nivel de servicio (SLA)

Los SLA de los proveedores cloud suelen ofrecer garantías limitadas.

Comprender sus márgenes, exclusiones y compensaciones permite tomar decisiones informadas sobre la responsabilidad compartida ante interrupciones.

Continuidad de negocio como inversión

Invertir en estrategias de recuperación ante desastres (DRP) y pruebas de contingencia no es opcional. La continuidad operativa impacta directamente en la confianza del cliente y la reputación de la marca.

La resiliencia como ventaja competitiva

Las empresas capaces de mantener el servicio durante fallos generalizados fortalecen su imagen de fiabilidad y liderazgo técnico.

La resiliencia, hoy, es un diferencial de marca tan importante como la innovación.

Reflexión desde Qualoom

En Qualoom, concebimos la nube no como un destino, sino como un entorno evolutivo que exige disciplina técnica y madurez arquitectónica.

El incidente de AWS es una prueba más de que incluso los sistemas más avanzados son vulnerables, y que la solidez digital se construye con previsión, no con esperanza.

Diseñar para el fallo, automatizar la respuesta y medir la resiliencia no son tareas complementarias, sino componentes esenciales de cualquier estrategia cloud moderna.

Como ingenieros, nuestra responsabilidad es convertir cada incidente en conocimiento accionable.

“Lo que puede fallar, fallará. Pero la diferencia entre el caos y la continuidad está en la arquitectura.”

Conclusión

El fallo de AWS del 20 de octubre de 2025 deja una lección evidente: la nube no es infalible, pero sí puede ser robusta si se diseña con intención. Las organizaciones que adopten estrategias multi-región, observabilidad avanzada y pruebas de caos estarán mejor preparadas para afrontar el próximo incidente.

La resiliencia no se improvisa, se diseña, se mide y se mejora de forma continua. Ese es el verdadero desafío —y también la oportunidad— para las empresas que quieren liderar en el futuro digital.