- diciembre 16, 2025

- 0 Comments

- By Elena

Introducción

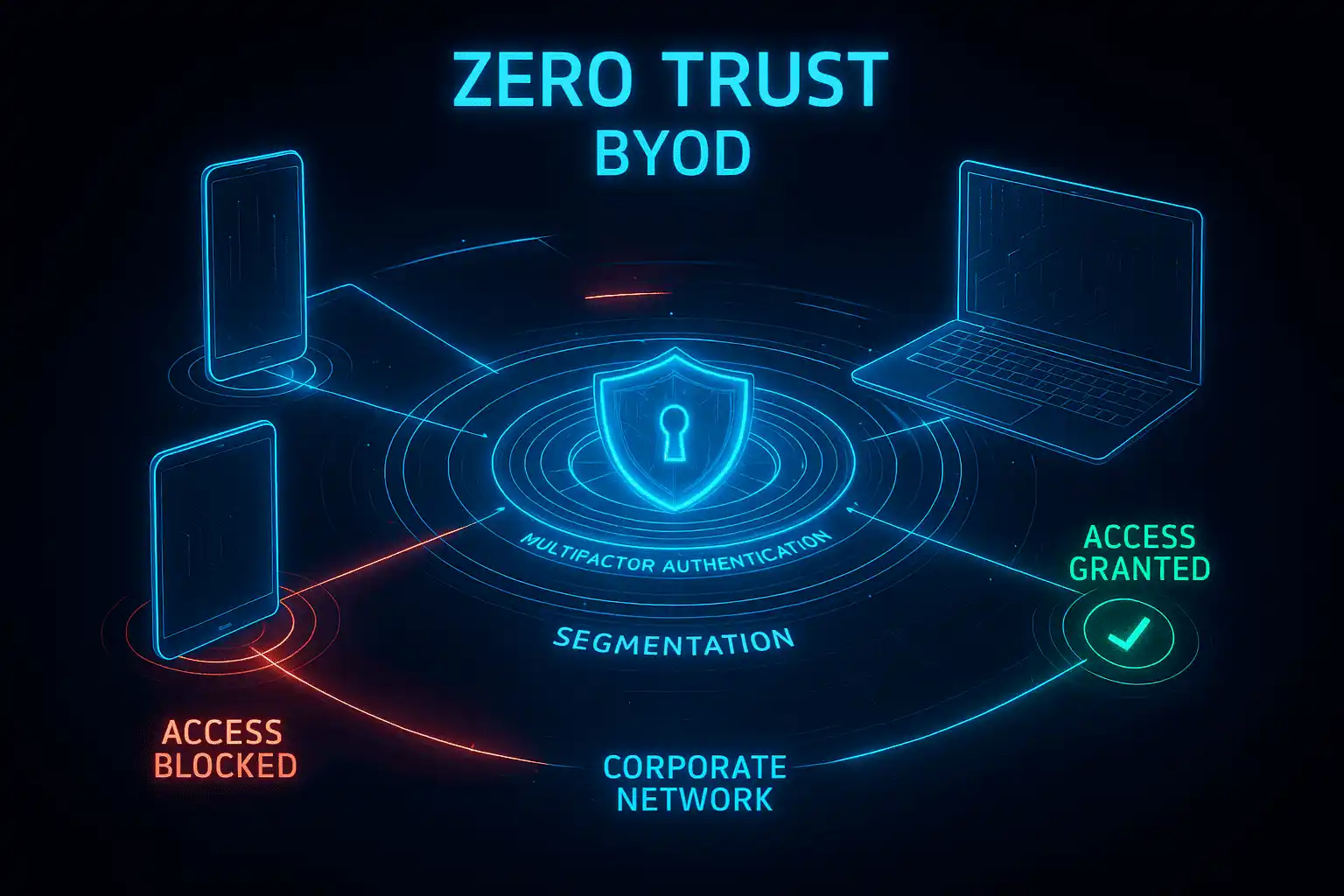

El paradigma Bring Your Own Device (BYOD) permite que los empleados utilicen sus propios dispositivos—smartphones, tablets o portátiles—para acceder a recursos corporativos. Esta tendencia ofrece ventajas como flexibilidad, mayor satisfacción del empleado y ahorro de costes, pero también introduce vulnerabilidades significativas en términos de seguridad, privacidad y control. Minimizar estos riesgos requiere de un enfoque estratégico y técnico: definir políticas claras, establecer arquitectura adecuada, utilizar tecnologías específicas (MDM/UEM, contenedorización, VPNs, EDR) y operar bajo un modelo de seguridad centrado en Zero Trust.

Esta guía técnica y profesional aborda, en detalle, los componentes de una estrategia de securización BYOD, mostrando las mejores prácticas, herramientas recomendadas, tipo de controles y un modelo de implementación integral.

Definición y retos del BYOD corporativo

El BYOD permite a los empleados usar dispositivos personales para acceder a sistemas y datos corporativos. Los desafíos más frecuentes son:

- Privacidad del usuario: separación entre datos personales y corporativos.

- Control de seguridad limitado: no se puede aplicar todas las normas a dispositivos personales.

- Supervisión y visibilidad: difícil conocer estado de vulnerabilidades o malware.

- Diversidad de tecnología: Android, iOS, Windows, macOS, Linux.

- Protección de datos sensibles, evitando fugas desde dispositivos personales.

Beneficios del BYOD y equilibrio con la seguridad

Beneficios principales:

- Reducción de coste en adquisición y mantenimiento de hardware.

- Mayor flexibilidad y satisfacción para empleados.

- Potencia la productividad y movilidad.

Equilibrio con seguridad:

- Implementación de política clara (BYOD Policy).

- Uso de herramientas UEM/MDM para aislamiento de entornos.

- Medidas contextuales (Zero Trust, VPN, MFA).

- Concienciación y formación del usuario.

Marco normativo y privacidad de los datos personales

El entorno BYOD debe respetar las normativas:

- GDPR/LOPDGDD: derechos de privacidad, consentimiento, acceso oportuno a sus datos personales.

- ISO 27001: control de acceso, protección de la información personal.

- Regulaciones sectoriales: PCI‑DSS, HIPAA, que restringen el almacenamiento de datos sensibles en dispositivos no corporativos.

- Ley de servicios digitales (DSA): exigencia de transparencia, supervisión y reacción en casos de brechas.

Se debe realizar una Evaluación de Impacto de Privacidad (PIA) para dispositivos BYOD y establecer proceso de revocación de acceso en caso de incumplimiento.

Políticas y acuerdos corporativo–usuario (BYOD Policy)

Una política BYOD bien estructurada debe abarcar:

- Alcance: dispositivos admitidos, aplicaciones y datos accesibles.

- Requisitos técnicos obligatorios: PIN, cifrado de disco, antivirus, versión mínima de OS.

- Registro obligatorio de dispositivo: enrolamiento en MDM/UEM.

- Segregación de datos: contenedorización / apps corporativas separadas.

- Acceso condicional: geolocalización, horario, red de la empresa.

- Limpieza remota: bloqueo o borrado selectivo en caso de extravío o salida de empleado.

- Responsabilidades del empleado: uso aceptable, actualizaciones periódicas, notificación de incidencias.

- Sanciones y pérdida de acceso: penalizaciones por incumplimiento.

El policy se formaliza con un acuerdo firmado que informe de la privacidad y derechos del usuario.

Arquitectura técnica recomendada

Un entorno BYOD seguro requiere una infraestructura específica:

- UEM/MDM: Intune, Workspace ONE, Jamf Pro.

- VPN corporativa con perfiles automatizados.

- ACM (Application Container Management) o “Corporate Container” para separar entornos.

- SSO / IdP con MFA (Azure AD, Okta, Ping Identity).

- EDR ligero compatible con entornos móviles y PC personales.

- Proxy / CASB para inspección del tráfico y control granular.

- SIEM/SOAR para correlación de incidentes.

- PKI corporativa la emisión automática de certificados device‑based.

- API Gateway para gestionar aplicaciones internas solo a dispositivos compliant.

Herramientas esenciales de gestión y seguridad

A continuación, las herramientas clave para un entorno BYOD robusto:

- Microsoft Intune: enrolamiento de dispositivos, políticas de acceso condicional, contenedorización.

- VMware Workspace ONE: UEM multiplataforma, compliance, app wrapping.

- Jamf Pro: específico para macOS/iOS con gestión avanzada de contenedores.

- Cisco AnyConnect o GlobalProtect: conectividad VPN segura.

- Microsoft Defender for Endpoint: seguridad preventiva en endpoints BYOD.

- CrowdStrike Falcon: detección/EDR flexible en entornos mixtos.

- Cloudflare / Netskope CASB: visibilidad y protección del tráfico cloud.

- Azure AD Conditional Access: gestión de acceso basada en cumplimiento u onboarding.

- BitLocker / FileVault: cifrado obligatorio para proteger datos.

- Lookout Mobile Security o MobileIron Threat Defense para seguridad móvil.

Contenerización de datos y separación de entornos

El aislamiento es clave para proteger datos corporativos:

- App wrapping / contenedores: permitir transferencias de datos solo entre apps autorizadas.

- Mobile Application Management (MAM): controles restrictivos sobre ciertos apps (Word, Excel, Teams).

- Segmentación de red: acceder a recursos internos solo desde apps dentro del contenedor.

- VPN split-tunnel para dirigir sólo tráfico corporativo por túnel.

- Data Leakage Protection (DLP) en dispositivo y proxy.

Autenticación y acceso condicional

Un modelo Zero Trust aplicado a BYOD implica:

- Enrolamiento forzado en UEM antes de acceder.

- Acceso condicional: solo usuarios y dispositivos en compliance.

- MFA adaptativo: se fuerza según riesgo de acceso o geolocalización.

- Certificados de dispositivo distribuidos automáticamente.

- Networking Zero Trust: microsegmentación, verifica identidad de usuario y dispositivo.

Protección de datos y cifrado

Manejo seguro de datos en dispositivos personales:

- Cifrado completo con BitLocker, FileVault o LUKS.

- Cifrado de datos corporativos en reposo y en tránsito.

- Prevención de almacenamiento local de datos sensibles fuera del contenedor.

- Red de confianza (trusted networks): permiten almacenamiento temporal en red segura.

Monitorización continua y detección

Un entorno seguro BYOD necesita visibilidad permanente:

- MDM/UEM: estado de cumplimiento, versión de OS, parcheado.

- EDR/XDR: detección de malware, amenazas móviles, apps maliciosas.

- CASB/proxy: análisis de comportamiento del usuario y tráfico anómalo.

- SIEM/SOAR: correlación de eventos cross‑endpoint y automatización de respuesta.

Este enfoque permite detectar fugas, accesos no autorizados o apps riesgosas en dispositivos personales.

Gestión de incidentes y remediación

En caso de incidente BYOD:

- Detección rápida: alertas automáticas cuando un dispositivo cae en incumplimiento.

- Aislamiento remoto: rutas de red bloqueadas, copia remota cifrada y acceso deshabilitado.

- Cuarentena automatizada: el usuario solo puede acceder a servicios de remediación.

- Contención: borrado selectivo de datos corporativos, no personales.

- Recuperación: reinstalación, parcheo o limpieza remota.

- Registro del incidente: evidencias registradas para auditoría.

- Retroalimentación: actualizaciones en la política para prevenir recurrencia.

Educación y formación a usuarios finales

La seguridad BYOD depende también de la conciencia del usuario:

- Guías breves y claras explicando configuración mínima y uso correcto.

- Formación periódica de phishing, apps maliciosas e higiene digital.

- Términos del contrato BYOD revisados anualmente.

- Concienciación sobre privacidad personal, destacando qué puede o no monitorizar la empresa.

- Reporting sencillo de incidentes (pérdida, malware, acceso no autorizado).

Mejores prácticas operacionales

- Piloto inicial con usuarios representativos.

- Actualización de políticas cada 6 meses ante evolución técnica o legal.

- Integración completa con SIEM para correlación y respuesta orquestada.

- Revisión regular del contenedor y accesos temporales.

- Auditorías internas/externas para evaluar cumplimiento.

- Tienda segura de apps corporativas controlada por UEM.

- Registros y saneamiento de copia local de datos tras separación de dispositivo o salida del empleado.

Conclusión

La adopción BYOD requiere un enfoque técnico robusto fundamentado en políticas claras, herramientas capaces de contener data corporativa, controles de acceso y supervisión activa. Solo una infraestructura basada en Zero Trust, contenedorización, autenticación adaptativa, cifrado y detección proactiva puede garantizar que la flexibilidad del BYOD no comprometa seguridad ni privacidad. Este modelo también brinda una experiencia positiva al empleado, al preservar su privacidad y la integridad de los datos personales.

Implementar esta guía permitirá a los departamentos TI proteger eficazmente su entorno corporativo, mitigar riesgos asociados al uso de dispositivos personales y cumplir con los estándares y regulaciones más exigentes.