Seguridad

18 minutos

En la era digital actual, la seguridad de la información se ha convertido en una preocupación fundamental para las organizaciones. Con el aumento de las amenazas de seguridad, con ataques de hackers cada vez más sofisticados, es esencial tomar medidas proactivas para proteger los sistemas y los datos sensibles.

Para ello estar informado y vinculado a fuentes de datos que mantienen actualizada la información relativa a la detección, mitigación y resolución de vulnerabilidades es crítica. Esto se consigue a partir de la implantación de herramientas de identificación y gestión de vulnerabilidades, también conocidas como VMDR, pero también es sumamente importante mantenerse al tanto de las vulnerabilidades y las amenazas emergentes a través de las suscripciones de vulnerabilidades a centros especializados tanto de ámbito público como privado.

En este artículo, analizaremos las ventajas de mantener activas estas suscripciones de vulnerabilidades a partir de centros especializados y cómo pueden ayudar a fortalecer la seguridad de una organización.

Antes de adentrarnos en las ventajas específicas, es importante comprender qué son las suscripciones de vulnerabilidades. Estas suscripciones son servicios que proporcionan información actualizada sobre las vulnerabilidades de seguridad que se descubren en sistemas operativos, aplicaciones y otros componentes de software.

Las empresas de seguridad relativas a sistemas de información y los investigadores de seguridad trabajan constantemente para identificar y analizar nuevas brechas de seguridad. Las suscripciones de vulnerabilidades permiten a las organizaciones recibir notificaciones y actualizaciones regulares sobre estas vulnerabilidades, cuando en ocasiones no disponen de herramientas implantadas o dichas herramientas no cubren ciertos ámbitos o particularidades.

A continuación, detallaremos las principales ventajas de las suscripciones de vulnerabilidades:

Conocimiento anticipado. Una de las principales ventajas de las suscripciones de vulnerabilidades es que brindan conocimiento anticipado de las brechas de seguridad que pueden afectar a una organización. Al recibir notificaciones en tiempo real sobre nuevas vulnerabilidades, las empresas pueden estar preparadas para abordarlas antes de que sean explotadas por los atacantes. Esto les da una ventaja significativa al poder tomar medidas preventivas y mitigar los riesgos antes de que se produzcan daños.

Actualizaciones regulares y oportunas. Las suscripciones de vulnerabilidades aseguran que las organizaciones reciban actualizaciones regulares y oportunas sobre las vulnerabilidades recién descubiertas. Esto garantiza que estén al tanto de los últimos riesgos y amenazas y puedan tomar medidas inmediatas para proteger sus sistemas. En un entorno en constante evolución, donde los atacantes siempre están buscando nuevas formas de explotar vulnerabilidades, tener información actualizada es crucial para mantener una postura de seguridad efectiva.

Enfoque proactivo en la seguridad. Al suscribirse a servicios de vulnerabilidades, las organizaciones adoptan un enfoque proactivo en la seguridad. En lugar de esperar a que ocurra un ataque y luego reaccionar, están constantemente buscando posibles debilidades en sus sistemas y aplicando parches y medidas de seguridad correspondientes. Esto ayuda a reducir el riesgo de exposición y minimiza el impacto potencial de un ataque.

Ahorro de tiempo y recursos. Al tener acceso a información actualizada sobre vulnerabilidades a través de suscripciones nutridas por información global, las organizaciones pueden ahorrar tiempo y recursos en la búsqueda y análisis manual de vulnerabilidades. En lugar de asignar personal interno para monitorizar constantemente las fuentes de información de seguridad, las suscripciones de vulnerabilidades proporcionan un flujo constante de información relevante, lo que permite a los equipos de seguridad enfocarse en la implementación de soluciones y estrategias de mitigación.

Mejora de la eficiencia de los procesos de parcheo. Las suscripciones de vulnerabilidades ayudan a mejorar la eficiencia de los procesos de parcheo al proporcionar información detallada sobre las vulnerabilidades y las soluciones recomendadas. Al conocer las vulnerabilidades específicas que afectan a sus sistemas, las organizaciones pueden priorizar los parches y las actualizaciones críticas, lo que garantiza que los recursos de seguridad se asignen de manera óptima. Esto también reduce el riesgo de aplicar parches innecesarios o incompatibles que podrían afectar negativamente la estabilidad de los sistemas.

Acceso a análisis y orientación de expertos. Muchos servicios de suscripción de vulnerabilidades no solo brindan información sobre las vulnerabilidades, sino que también ofrecen análisis y orientación de expertos. Estos recursos adicionales ayudan a las organizaciones a comprender mejor las amenazas y los riesgos, y les proporcionan recomendaciones específicas para fortalecer su postura de seguridad. Tener acceso a la experiencia de profesionales de seguridad altamente cualificados puede marcar la diferencia en la protección de los sistemas y la mitigación de los riesgos.

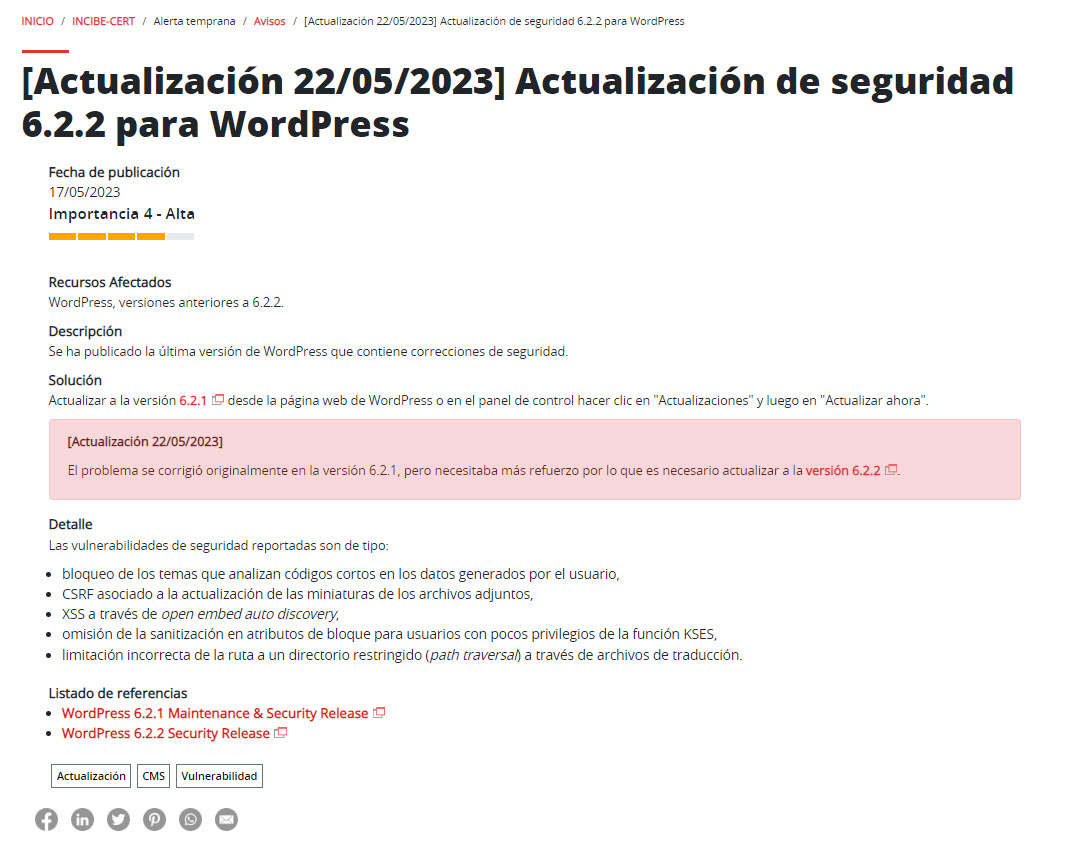

A modo de ejemplo, detallamos un aviso de actualización de seguridad remitido por el organismo conocido como INCIBE-CERT del ámbito nacional español para Wordpress.

En este caso, la notificación pone su atención en la liberación de un parche de seguridad que conlleva un incremento de versión:

Actualización de seguridad para WordPress

Suscripciones que consideramos son de interés

INCIBE

El Instituto Nacional de Ciberseguridad, más conocido como INCIBE, es una entidad pública en España dedicada a la promoción de la ciberseguridad y la protección de la información.

La misión principal de INCIBE es contribuir a la mejora de la seguridad digital en España, tanto en el ámbito público como en el privado. Para ello, desarrolla y promueve iniciativas, programas y servicios relacionados con la ciberseguridad, con el objetivo de fortalecer la confianza en el uso de las tecnologías de la información y la comunicación (TIC).

Entre las funciones de INCIBE se encuentran:

Prestar servicios de ciberseguridad y respuesta ante incidentes, ya que ofrece servicios de respuesta ante incidentes de seguridad, asistencia técnica, análisis forense y gestión de ciber-amenazas.

Sensibilización y concienciación. Desarrolla programas y campañas de concienciación dirigidas a ciudadanos, empresas y administraciones públicas para promover buenas prácticas en materia de seguridad digital.

Formación y capacitación. Imparte cursos y programas de formación en ciberseguridad, tanto presenciales como en línea, dirigidos a profesionales y usuarios en general.

Investigación y desarrollo. Fomenta la investigación y el desarrollo tecnológico en el ámbito de la ciberseguridad, impulsando proyectos innovadores y colaborando con universidades y centros de investigación.

Además, INCIBE trabaja en estrecha colaboración con otras entidades, tanto nacionales como internacionales, para compartir conocimientos, buenas prácticas y coordinar acciones en el ámbito de la ciberseguridad.

INCIBE-CERT

INCIBE-CERT (Centro de Respuesta a Incidentes de Seguridad e Industria) es el equipo de respuesta a incidentes de seguridad del Instituto Nacional de Ciberseguridad (INCIBE) en España. Es responsable de la detección, análisis, respuesta y coordinación de incidentes de seguridad en el ámbito de las tecnologías de la información y la comunicación (TIC).

Las principales funciones de INCIBE-CERT son:

Detección y seguimiento de incidentes. Monitoriza activamente la red en busca de posibles incidentes de seguridad, detectando amenazas y ataques que puedan afectar a las organizaciones y usuarios.

Análisis y respuesta a incidentes. Realiza un análisis detallado de los incidentes detectados, evaluando su gravedad, impacto y alcance. Proporciona recomendaciones y asistencia técnica para mitigar los incidentes y recuperar la seguridad de los sistemas afectados.

Coordinación y colaboración. Mantiene una estrecha colaboración con otros equipos de respuesta a incidentes de seguridad nacionales e internacionales, así como con las fuerzas y cuerpos de seguridad del Estado, para compartir información, coordinar acciones y mejorar la respuesta global ante incidentes.

Divulgación y concienciación. Proporciona información actualizada sobre amenazas de seguridad, vulnerabilidades y buenas prácticas a través de avisos, alertas y boletines de seguridad. También lleva a cabo actividades de concienciación y formación para promover la seguridad digital.

INCIBE-CERT se dirige tanto a organizaciones del sector público como del sector privado, así como a usuarios individuales. Su objetivo es garantizar un entorno seguro en el uso de las TIC, protegiendo la información y los sistemas de posibles ataques y vulnerabilidades.

OWASP

La OWASP (Open Web Application Security Project) es una organización sin fines de lucro dedicada a mejorar la seguridad del software que cuenta con una comunidad global de expertos en seguridad, desarrolladores y profesionales de TI. Su sitio web proporciona información detallada sobre las vulnerabilidades comunes de seguridad en aplicaciones web y cómo mitigarlas.

La misión principal de OWASP es hacer que el software sea más seguro y confiable, proporcionando información, herramientas y recursos gratuitos a la comunidad. La organización se basa en principios de transparencia, colaboración y educación para fomentar la adopción de buenas prácticas de seguridad en el desarrollo de software.

Entre las actividades y recursos más destacados de OWASP se encuentran:

OWASP Top Ten. Se trata de una lista actualizada periódicamente de las diez vulnerabilidades de seguridad más críticas en las aplicaciones web. Proporciona una guía para los desarrolladores y profesionales de seguridad sobre los riesgos más comunes y cómo mitigarlos.

Proyectos OWASP. Promueve y apoya numerosos proyectos de software de código abierto relacionados con la seguridad de aplicaciones web. Estos proyectos abordan áreas específicas de la seguridad, como la detección de vulnerabilidades, el análisis estático y dinámico de código, la gestión de identidad y acceso, entre otros.

Conferencias y eventos. Organiza conferencias y eventos en todo el mundo, donde profesionales de la seguridad y desarrolladores pueden intercambiar conocimientos, compartir experiencias y aprender sobre las últimas tendencias y avances en seguridad de aplicaciones web.

Guías y materiales educativos. Ofrece una amplia gama de guías, documentos y recursos educativos para ayudar a los desarrolladores a comprender y abordar los desafíos de seguridad en el desarrollo de software. Estos recursos incluyen pautas de seguridad, mejores prácticas, tutoriales y ejemplos de código seguro.

CVE

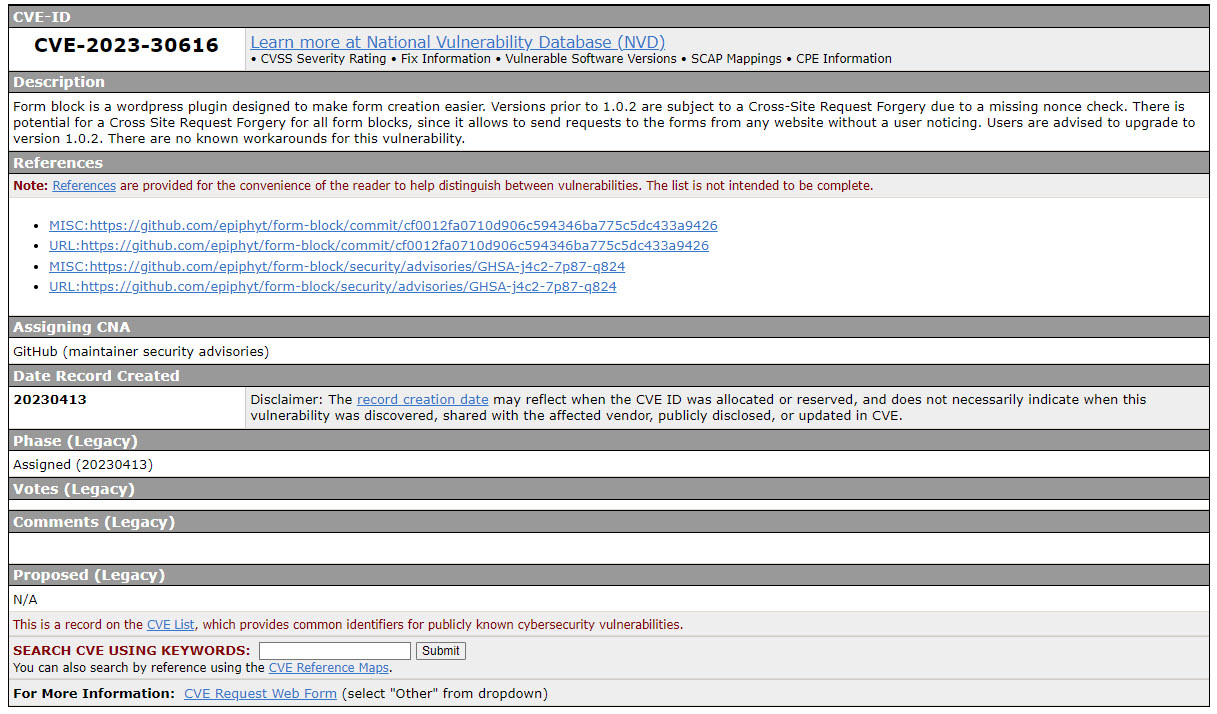

CVE (Common Vulnerabilities and Exposures) es un estándar reconocido internacionalmente que se utiliza para identificar y seguir las vulnerabilidades de seguridad en software y sistemas. Fue creado por el Departamento de Seguridad Nacional de los Estados Unidos y es mantenido por la organización sin fines de lucro MITRE Corporation.

El propósito principal de CVE es proporcionar un identificador único y común para cada vulnerabilidad conocida. Cada identificador CVE consta de un prefijo "CVE-" seguido de un número, por ejemplo, CVE-2023-30616. Este identificador permite una referencia precisa y unificada a una vulnerabilidad específica, lo que facilita la comunicación, el seguimiento y la gestión de las vulnerabilidades en el ámbito de la seguridad.

Cuando se descubre una vulnerabilidad, se asigna un identificador CVE y se registra en el sistema CVE. Este identificador se utiliza en informes de seguridad, bases de datos, boletines y otras fuentes de información relacionadas con la vulnerabilidad. Esto permite a los profesionales de la seguridad y a los usuarios rastrear y obtener detalles sobre la vulnerabilidad en diferentes fuentes y recursos.

Es importante destacar que CVE no proporciona información detallada sobre las vulnerabilidades en sí. En cambio, se enfoca en asignar y mantener identificadores únicos. Para obtener información detallada sobre una vulnerabilidad específica, es necesario buscar en fuentes adicionales, como la base de datos NVD (National Vulnerability Database) o CVE Details, que recopilan y proporcionan información sobre vulnerabilidades utilizando los identificadores CVE.

NVD

NVD (National Vulnerability Database) es una base de datos completa de información sobre vulnerabilidades de seguridad conocidas mantenida por el Instituto Nacional de Estándares y Tecnología (NIST) de los Estados Unidos. Proporciona detalles técnicos, clasificaciones de gravedad y referencias a soluciones de seguridad. Su objetivo principal es servir una fuente integral de información sobre vulnerabilidades de seguridad en software y sistemas.

Recopila y almacena información detallada sobre vulnerabilidades de seguridad conocidas, incluyendo descripciones, clasificaciones de gravedad, referencias a fuentes externas y soluciones recomendadas. Estas vulnerabilidades pueden afectar a una amplia gama de sistemas, desde sistemas operativos y aplicaciones hasta protocolos de red y dispositivos electrónicos.

La base de datos NVD se actualiza constantemente a medida que se descubren y reportan nuevas vulnerabilidades. También proporciona un identificador único para cada vulnerabilidad conocida, utilizando el Identificador de Vulnerabilidad Común (CVE), que es un estándar reconocido internacionalmente para identificar y seguir las vulnerabilidades.

También ofrece otras características y servicios, como feeds RSS y notificaciones por correo electrónico para estar al tanto de las actualizaciones de vulnerabilidades, estadísticas y análisis de tendencias, y herramientas de búsqueda y filtrado para acceder a la información específica que se necesita.

Se trata de una fuente de referencia importante para profesionales de la seguridad, administradores de sistemas y desarrolladores de software. Proporciona información valiosa para evaluar y mitigar riesgos de seguridad, y ayuda en la toma de decisiones relacionadas con la protección de sistemas y la aplicación de parches.

CVE Details

CVE Details es un sitio web que recopila y presenta información sobre vulnerabilidades conocidas, incluidos detalles técnicos, referencias y metadatos asociados a cada Vulnerability Entry (CVE). Puedes explorar vulnerabilidades específicas y obtener información detallada sobre cada una. El sitio recopila datos de diversas fuentes y los organiza en una base de datos fácilmente accesible y consultable.

Su objetivo principal es proporcionar a los profesionales de la seguridad, administradores de sistemas y desarrolladores de software una fuente centralizada de información sobre las vulnerabilidades conocidas y sus detalles específicos. La plataforma presenta una amplia gama de datos relacionados con cada vulnerabilidad, incluyendo una descripción detallada, el nivel de gravedad, las referencias y enlaces a fuentes externas, y las soluciones recomendadas.

Una característica destacada es su capacidad de búsqueda y filtrado, pudiéndose buscar vulnerabilidades por CVE ID, por tipo de vulnerabilidad, por productos o proveedores específicos, por año de publicación y por otros criterios relevantes. Esto permite a los usuarios encontrar rápidamente información relevante sobre vulnerabilidades específicas o investigar tendencias y estadísticas en el ámbito de la seguridad.

Además de la información sobre vulnerabilidades, también proporciona enlaces a recursos adicionales, como avisos de seguridad, boletines y artículos relacionados.

Exploit Database

Este sitio web recopila y proporciona una base de datos de exploits y vulnerabilidades de seguridad conocidas. Los investigadores de seguridad y los profesionales de TI pueden buscar exploits específicos, detalles de vulnerabilidades y pruebas de concepto. Los exploits son programas o códigos que aprovechan vulnerabilidades en software, sistemas operativos o aplicaciones para realizar acciones no deseadas o maliciosas.

Fue creado y es mantenido por Offensive Security, la misma empresa responsable de la popular distribución de pruebas de penetración Kali Linux.

Es importante mencionar que el uso de exploits puede ser ilegal o éticamente cuestionable sin el consentimiento del propietario del sistema objetivo. Sin embargo, los investigadores de seguridad y los profesionales de pruebas de penetración a menudo utilizan Exploit Database como una fuente de referencia para estudiar vulnerabilidades, desarrollar contramedidas y mejorar la seguridad de los sistemas.

Empresas privadas especializadas

Existen otras muchas fuentes de información, en este caso de ámbito privado como son HP, Panda, McAfee, Qualys, Wazhu que ofrecen recursos y fuentes de información recurrente sobre la detección, mitigación, gestión y resolución de las vulnerabilidades.

Conclusiones

Las suscripciones de vulnerabilidades son una herramienta lógica muy valiosa para mantener la seguridad de la información en un entorno digital cada vez con más riesgos. Proporcionan conocimiento anticipado de vulnerabilidades, actualizaciones regulares, enfoque proactivo en la seguridad, ahorro de tiempo y recursos, mejora de la eficiencia de los procesos de parcheo y acceso a análisis y orientación de expertos. Al aprovechar estas ventajas, las organizaciones pueden fortalecer su postura de seguridad y estar mejor preparadas para enfrentar las amenazas de seguridad en constante evolución.

Si tu organización no ha realizado nunca una auditoría de seguridad interna o externa cuenta o no con herramientas VMDR o consideras que necesitas una mirada especializada en el ámbito de la seguridad, puedes ponerte en contacto con nuestro equipo para evaluar tus necesidades y recibir el mejor asesoramiento.

En este artículo, analizaremos las ventajas de mantener activas estas suscripciones de vulnerabilidades y cómo pueden ayudar a fortalecer la seguridad.